Сами, всё сами

(ц) И мыльце "с собой" и тоже сами!

---

Теперь ваш HTTPS будет прослушиваться, а сертификат для MitM вы должны поставить самиПока не Россия. Но уже Казахстан.

Как писал

ValdikSS в своем посте

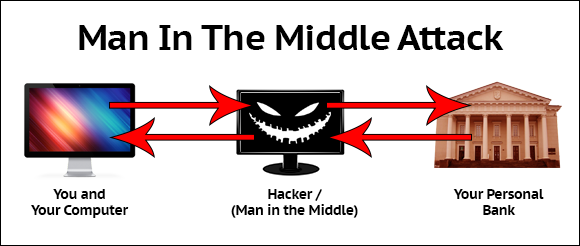

Казахстан внедряет свой CA для прослушивания всего TLS-трафика: Государственный провайдер Казахтелеком, в связи с нововведениями закона Республики Казахстан «О связи», намерен с 1 января 2016 года

прослушивать весь зашифрованный TLS-трафик, подменяя сертификаты сайтов национальным сертификатом безопасности, выпущенным Комитетом связи, информатизации и информации Министерства по инвестициям и развитию Республики Казахстан.

Что нового произошло с тех пор? Beeline и Telecom.kz (основной провайдер-монополист)

выкатили обновленные инструкции по установке государственного сертификата, который позволит осуществлять атаку man-in-the-middle с подменой сертификата.

Ссылка на государственный сертификат.Коротко о сертификатах

Как известно, современный интернет во многом опирается на сильную криптографию. Множество протоколов шифрования и областей их применения. Несколько десятилетий назад сильная криптография была исключительной прерогативой спецслужб и военных. Им можно хранить информацию зашифрованной надежно, остальным нельзя. До сих пор слышны отголоски этих времен в странных законах и подзаконных актах, которые де-факто уже не работают. Что же изменилось?

Появился Certificate pinning (хранение списка разрешенных для домена сертификатов или CA в исходных текстах браузера) и

HTTP Public Key Pinning. Эти методы позволяют избежать незаметной подмены сертификата за счет сравнения с эталонными в защищенном хранилище браузера. Благодаря тому, что браузеры стали преимущественно открытым ПО, повлиять на государственном уровне стало очень сложно. Особенно с учетом того, что любая страна не допустит наличие бекдоров от другой стороны.

Пришел open-source, который дал в руки любого желающего алгоритмы, позволяющего сохранить приватность переписки и быть уверенным в том, что данные не утекут каким-то личностям по дороге к пункту назначения. Пока неповоротливая государственная машина раздумывала, что же делать с новой угрозой, внезапно сильные алгоритмы шифрования стали аппаратно поддерживаться каждым утюгом и стали доступны каждому. Более того, с каждым годом, несмотря на давление властей и спецслужб всех стран безопасность продолжала усиливаться. Протокол HTTPS стал стандартом для любых более или менее значимых соединений. Появился HSTS (HTTP Strict Transport Security) — механизм, активирующий форсированное защищённое соединение через протокол HTTPS.

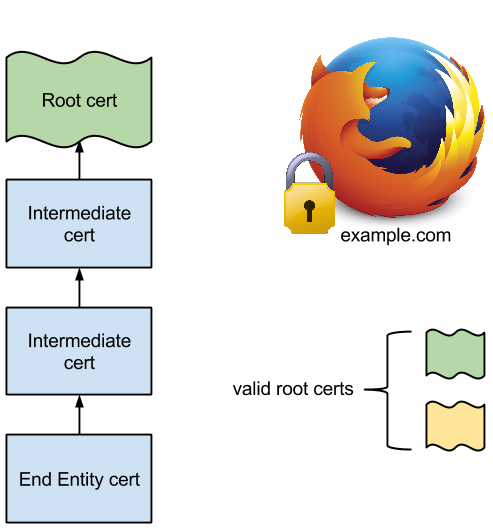

Безопасность сертификатов строится на сертификационных центрах и иерархической структуре проверки его валидности. Сертификационный центр (CA) — центр, которому все доверяют как надежной третьей стороне, подтверждающей подлинность ключей шифрования с помощью сертификатов электронной подписи. При этом, единственный актив такого центра по торговле «воздухом» — это его репутация. Так как удостоверяющих центров много, то в случае, если CA будет замечен за сливом сертификатов для MitM, он будет немедленно добавлен в черные списки всех операционных систем и браузеров. Поэтому CA ведут себя крайне осмотрительно. Более того, махинации с подменой сертификата будут немедленно замечены браузерами, которые автоматически выбрасывают сообщение об угрозе и часто совсем не пускают пользователя дальше, если конечный ресурс активировал HSTS и Certificate pinning.

Что хочет государство?

Как обычно государство хочет контролировать своих граждан под любыми предлогами. Новый закон, принятый в Казахстане, по сути обязывает провайдеров осуществлять атаку man-in-the-middle. При этом варианте, вместо сертификата Gmail, выданного Google Inc, вы увидите

Gamma Technologies Certificate Authority, который честно будет перепаковывать ваш TLS-шифрованный трафик, попутно прослушивая все что нужно, просматривая личную переписку, собирая ваши логины и пароли от любых сервисов. Разумеется, исключительно ради вашей безопасности. Как уже говорилось, браузеры такой беспредел незамеченным не пропустят и просто не пустят вас на целевой ресурс во избежание утечки данных. Однако, в данной ситуации

и не ставится задача быть незаметным.

Вас ставят перед фактом: либо вы устанавливаете государственный сертификат как доверенный и разрешете MitM, либо вы лишаетесь всех сервисов, использующих TLS-шифрование. Апплодисменты, занавес. Особенно умиляет цинизм подачи необходимости установки данных сертификатов:

Сертификат безопасности обеспечивает защиту транзакций в сети Интернет и совершенно бесплатен. Просто благодетели. Как раньше без них жили.

Кто пострадает?

Помимо самого вопиющего факта государственной цензуры и возможности просмотра личной переписки, будут большие проблемы с устройствами и софтом, которые не позволяют добавить левый сертификат. Они превратятся в тыкву. Но это никого не волнует. Не менее важным фактором является потенциальная утечка личных данных, паролей к сервисам, которые наверняка будут централизованно собираться. Иначе смысла нет этот цирк с конями устраивать изначально.

Что с этим делать?

Паниковать и бегать кругами.

Это уже очень-очень серьезно и техническими средствами почти не решается. Можно поднять VPN-канал на сервер извне страны, чтобы избежать перехвата сертификата. Однако тот же OpenVPN с TLS-шифрованием превратится в тыкву. Вероятнее всего, следующим этапом будут дропать шифрованные соединения VPN. Более того, если вам надо получить «чистый доступ» к Gmail или Twitter, то проблем нет. Однако, если сервис находится внутри страны с подменой сертификата, то ничего не поможет. Останется только смириться с прослушкой.P.S. Все грустно, господа. Хотелось бы услышать хотя бы предложения по техническим вариантам решения проблемы.

---

ИсточникОт себя добавлю - при внедрении подобного "передового опыта" уже в "россиянии", до этого буквально осталось половину маленького шажка существа типа "яровая" в ГД, и - сразу "досвидос" ВСЕ ваши "гарантированные типа конституцией" "тайны банковских вкладов" и операций по ВСЕМ вкладам и картам, ВСЯ ваша переписка и "перестучка" в ЛЮБЫХ мессенджерах, вообще ВСЁ, что вы не хотите (как этого не хочет любой вменяемый человек, вы ведь не пишете пин-код своей банковской карты у себя на спине!) передавать и получать через "тырнеты" по открытым "всему свету" незащищенным каналам связи. Все эти "госсертификаты" будут очень быстро сливаться за хорошую "мзду" в преступный мир (у меня нет НИ МАЛЕЙШИХ сомнений по данному поводу) и начнётся МАССОВЫЙ "очень популяГный" "сравнительно честный отъём денег у

терпил населения" с зарплатных и прочих после пары покупок в интернет-магазине например.

Короче - впеГГёт к голубиной почте товарищи! УггЯ!

Если "по делу", как "зло забороть", то наверняка выход будет найден, даже если провайдеров обяжут "дропать" ВЕСЬ шифрованный и "левый" с их точки зрения трафик до (к примеру) вашего "тёплого лампового вэпээнчика" за "забором". Думаю начнется с взрывного роста

децентрализованных Mesh-сетей Бороться с ними (по крайней мере при существующих технология) можно только отключением населённого пункта от электричества

Ничо, солнечные батареи есть

Ну и при таком развитии ситуации я думаю вражья стая подгонит нам бесплатный двухсторонний спутниковый (или типа того) интернет (

такие проекты кстати есть)

Так что следующий шаг "противодействия экстремизьму и всякому терроризьму" будет наверное принудительная регистрация всех "изделий", способных выходить в Сеть. За невыполнение - автоматический расстрел "кГовавой Хебнёй" в ближайшем "подвальчиге"

А чо? Скажете не было такого? Ещё как бывало! За КВ радиоприёмники в прошедшую войну на оккупированных территориях запросто можно было получить пулю в затылок! И не только у нас. В оккупированной немцами Франции участников местного Сопротивления расстреливали НА МЕСТЕ за найденную радиолампу. Ведь могла быть вставлена в передатчик, как "совершенно справедливо" считали камрады из Гестапо.